Introducción

En el mundo de los videojuegos online, la seguridad de los archivos de cliente es crucial para prevenir trampas y modificaciones no autorizadas. En este artículo, exploraremos cómo proteger archivos en MuOnline utilizando técnicas efectivas, incluyendo la comprobación CRC32 y el uso de DLLs para monitorear accesos a la memoria.

Importancia de la Seguridad en MuOnline

La seguridad en MuOnline no solo protege la integridad del juego, sino que también asegura una experiencia justa para todos los jugadores. Con la creciente amenaza de trampas, es esencial implementar medidas que salvaguarden los archivos del cliente.

Estrategias para Proteger Archivos en MuOnline

1. Comprobación CRC32

La comprobación CRC32 es un método eficaz para verificar la integridad de los archivos. Al calcular un valor CRC para cada archivo crítico, puedes detectar cualquier modificación no autorizada. Si el valor cambia, significa que el archivo ha sido alterado.

2. Uso de DLLs para Monitorear Accesos a la Memoria

Implementar una DLL que intercepte funciones como NtReadVirtualMemory y NtWriteVirtualMemory permite registrar todas las operaciones de lectura y escritura en memoria. Esto ayuda a identificar intentos de trampas y proteger los archivos de cliente.

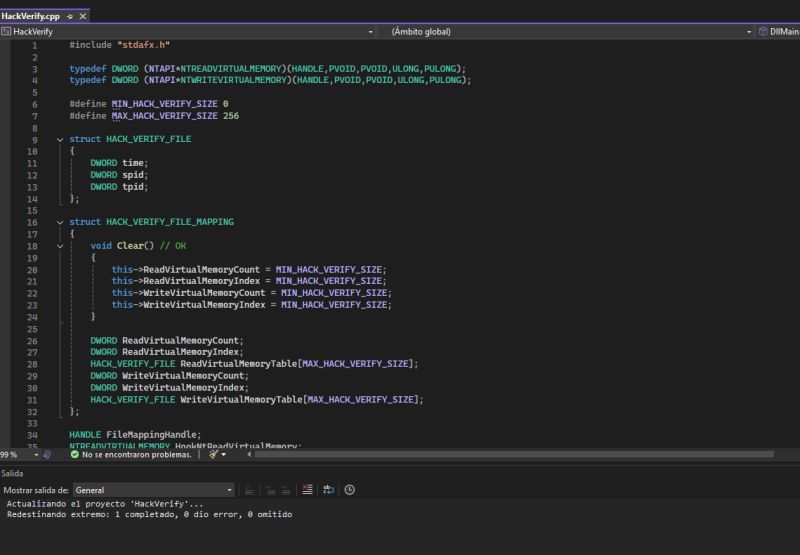

Este código es un ejemplo de un hook en Windows que intercepta las funciones NtReadVirtualMemory y NtWriteVirtualMemory de la biblioteca ntdll.dll. Su propósito parece ser monitorear las lecturas y escrituras de memoria en procesos, lo que puede ser útil para detectar trampas o modificaciones no autorizadas en la memoria de un juego o aplicación. A continuación, te explico cada parte del código:

1. Inclusión de Bibliotecas y Definición de Tipos

#include "stdafx.h" typedef DWORD (NTAPI*NTREADVIRTUALMEMORY)(HANDLE,PVOID,PVOID,ULONG,PULONG); typedef DWORD (NTAPI*NTWRITEVIRTUALMEMORY)(HANDLE,PVOID,PVOID,ULONG,PULONG);

- Se incluyen las bibliotecas necesarias.

- Se definen tipos de punteros para las funciones

NtReadVirtualMemoryyNtWriteVirtualMemory.

2. Definición de Constantes y Estructuras

#define MIN_HACK_VERIFY_SIZE 0 #define MAX_HACK_VERIFY_SIZE 256 struct HACK_VERIFY_FILE { DWORD time; DWORD spid; DWORD tpid; }; struct HACK_VERIFY_FILE_MAPPING { void Clear(){ /* ... */ } DWORD ReadVirtualMemoryCount; DWORD ReadVirtualMemoryIndex; HACK_VERIFY_FILE ReadVirtualMemoryTable[MAX_HACK_VERIFY_SIZE]; DWORD WriteVirtualMemoryCount; DWORD WriteVirtualMemoryIndex; HACK_VERIFY_FILE WriteVirtualMemoryTable[MAX_HACK_VERIFY_SIZE]; };

- Se definen constantes para el tamaño mínimo y máximo de verificación de hacks.

- Se crean estructuras para almacenar información sobre las operaciones de lectura y escritura en memoria, incluyendo el tiempo, el ID del proceso que realiza la operación y el ID del proceso objetivo.

3. Variables Globales

HANDLE FileMappingHandle; NTREADVIRTUALMEMORY HookNtReadVirtualMemory; NTWRITEVIRTUALMEMORY HookNtWriteVirtualMemory; HACK_VERIFY_FILE_MAPPING* lpHackVerifyFileMapping; static const char* STRING_NtDll = "ntdll.dll"; static const char* STRING_NtReadVirtualMemory = "NtReadVirtualMemory"; static const char* STRING_NtWriteVirtualMemory = "NtWriteVirtualMemory";

- Se declaran variables globales para manejar el mapeo de archivos, los hooks y las cadenas que representan las funciones de la DLL.

4. Funciones de Hook

MyNtReadVirtualMemory

DWORD NTAPI MyNtReadVirtualMemory(HANDLE ProcessHandle, PVOID BaseAddress, PVOID Buffer, ULONG NumberOfBytesToRead, PULONG NumberOfBytesReaded){ // Registro de la operación lpHackVerifyFileMapping->ReadVirtualMemoryTable[lpHackVerifyFileMapping->ReadVirtualMemoryIndex].time = GetTickCount(); lpHackVerifyFileMapping->ReadVirtualMemoryTable[lpHackVerifyFileMapping->ReadVirtualMemoryIndex].spid = GetCurrentProcessId(); lpHackVerifyFileMapping->ReadVirtualMemoryTable[lpHackVerifyFileMapping->ReadVirtualMemoryIndex].tpid = GetProcessId(ProcessHandle); // Actualización de contadores lpHackVerifyFileMapping->ReadVirtualMemoryCount = (((lpHackVerifyFileMapping->ReadVirtualMemoryCount + 1) >= MAX_HACK_VERIFY_SIZE) ? MAX_HACK_VERIFY_SIZE : (lpHackVerifyFileMapping->ReadVirtualMemoryCount + 1)); lpHackVerifyFileMapping->ReadVirtualMemoryIndex = (((lpHackVerifyFileMapping->ReadVirtualMemoryIndex + 1) >= MAX_HACK_VERIFY_SIZE) ? MIN_HACK_VERIFY_SIZE : (lpHackVerifyFileMapping->ReadVirtualMemoryIndex + 1)); return HookNtReadVirtualMemory(ProcessHandle, BaseAddress, Buffer, NumberOfBytesToRead, NumberOfBytesReaded); }

- Esta función intercepta las lecturas de memoria. Registra el tiempo, el ID del proceso actual y el ID del proceso objetivo en la tabla de verificación.

- Actualiza los contadores de operaciones de lectura.

MyNtWriteVirtualMemory

DWORD NTAPI MyNtWriteVirtualMemory(HANDLE ProcessHandle, PVOID BaseAddress, PVOID Buffer, ULONG NumberOfBytesToWrite, PULONG NumberOfBytesWritten){ // Registro de la operación lpHackVerifyFileMapping->WriteVirtualMemoryTable[lpHackVerifyFileMapping->WriteVirtualMemoryIndex].time = GetTickCount(); lpHackVerifyFileMapping->WriteVirtualMemoryTable[lpHackVerifyFileMapping->WriteVirtualMemoryIndex].spid = GetCurrentProcessId(); lpHackVerifyFileMapping->WriteVirtualMemoryTable[lpHackVerifyFileMapping->WriteVirtualMemoryIndex].tpid = GetProcessId(ProcessHandle); // Actualización de contadores lpHackVerifyFileMapping->WriteVirtualMemoryCount = (((lpHackVerifyFileMapping->WriteVirtualMemoryCount + 1) >= MAX_HACK_VERIFY_SIZE) ? MAX_HACK_VERIFY_SIZE : (lpHackVerifyFileMapping->WriteVirtualMemoryCount + 1)); lpHackVerifyFileMapping->WriteVirtualMemoryIndex = (((lpHackVerifyFileMapping->WriteVirtualMemoryIndex + 1) >= MAX_HACK_VERIFY_SIZE) ? MIN_HACK_VERIFY_SIZE : (lpHackVerifyFileMapping->WriteVirtualMemoryIndex + 1)); return HookNtWriteVirtualMemory(ProcessHandle, BaseAddress, Buffer, NumberOfBytesToWrite, NumberOfBytesWritten); }

- Similar a

MyNtReadVirtualMemory, pero para las escrituras de memoria.

5. Funciones de Inicialización y Cierre

EntryProc

void EntryProc(HINSTANCE hins){ // Creación y mapeo del archivo compartido if ((FileMappingHandle = CreateFileMapping(INVALID_HANDLE_VALUE, 0, PAGE_READWRITE, 0, sizeof(HACK_VERIFY_FILE_MAPPING), "Local\\HACK_VERIFY_FILE_MAPPING")) == 0) { return; } if ((lpHackVerifyFileMapping = (HACK_VERIFY_FILE_MAPPING*)MapViewOfFile(FileMappingHandle, FILE_MAP_ALL_ACCESS, 0, 0, sizeof(HACK_VERIFY_FILE_MAPPING))) == 0) { return; } // Hooking de NtReadVirtualMemory if ((HookNtReadVirtualMemory = (NTREADVIRTUALMEMORY)GetProcAddress(GetModuleHandle(STRING_NtDll), STRING_NtReadVirtualMemory)) != 0) { DetourTransactionBegin(); DetourUpdateThread(GetCurrentThread()); DetourAttach(&(PVOID&)HookNtReadVirtualMemory, MyNtReadVirtualMemory); DetourTransactionCommit(); } // Hooking de NtWriteVirtualMemory if ((HookNtWriteVirtualMemory = (NTWRITEVIRTUALMEMORY)GetProcAddress(GetModuleHandle(STRING_NtDll), STRING_NtWriteVirtualMemory)) != 0) { DetourTransactionBegin(); DetourUpdateThread(GetCurrentThread()); DetourAttach(&(PVOID&)HookNtWriteVirtualMemory, MyNtWriteVirtualMemory); DetourTransactionCommit(); } }

- Esta función se llama cuando la DLL se carga. Crea un mapeo de archivos para almacenar información sobre las operaciones de memoria y establece los hooks para las funciones de lectura y escritura.

CloseProc

void CloseProc(HINSTANCE hins){ // Desenganche de las funciones if (HookNtReadVirtualMemory != 0) { DetourTransactionBegin(); DetourUpdateThread(GetCurrentThread()); DetourDetach(&(PVOID&)HookNtReadVirtualMemory, MyNtReadVirtualMemory); DetourTransactionCommit(); } if (HookNtWriteVirtualMemory != 0) { DetourTransactionBegin(); DetourUpdateThread(GetCurrentThread()); DetourDetach(&(PVOID&)HookNtWriteVirtualMemory, MyNtWriteVirtualMemory); DetourTransactionCommit(); } CloseHandle(FileMappingHandle); }

- Esta función se llama al descargar la DLL. Desengancha las funciones y cierra el mapeo de archivos.

6. DllMain

BOOL APIENTRY DllMain(HANDLE hModule, DWORD ul_reason_for_call, LPVOID lpReserved){ switch (ul_reason_for_call) { case DLL_PROCESS_ATTACH: EntryProc((HINSTANCE)hModule); break; case DLL_PROCESS_DETACH: CloseProc((HINSTANCE)hModule); break; // Otras razones pueden ser manejadas aquí } return TRUE; }

- Esta es la función principal de entrada de la DLL. Llama a

EntryProcal adjuntar el proceso y aCloseProcal desacoplarlo.

Resumen

Este código intercepta las funciones de lectura y escritura de memoria en procesos, registrando información sobre cada operación. Es común en herramientas de detección de trampas en juegos, donde se necesita monitorear el acceso a la memoria para prevenir modificaciones no autorizadas. Sin embargo, el uso de tales técnicas puede ser considerado malicioso si se aplica en contextos no autorizados.

Ejemplo de Código para Implementar Seguridad

A continuación, se presenta un fragmento de código que muestra cómo interceptar las funciones de lectura y escritura de memoria en Windows:

// Código para interceptar NtReadVirtualMemory y NtWriteVirtualMemory DWORD NTAPI MyNtReadVirtualMemory(...){ // Registro de operaciones de lectura } DWORD NTAPI MyNtWriteVirtualMemory(...){ // Registro de operaciones de escritura }

Conclusión

La implementación de estrategias de seguridad en MuOnline es fundamental para mantener la integridad del juego. Utilizando técnicas como la comprobación CRC32 y el monitoreo de accesos a la memoria, puedes proteger eficazmente los archivos de cliente y ofrecer una experiencia más segura para todos los jugadores.

Para más información sobre la seguridad en juegos online, consulta nuestro artículo sobre seguridad en juegos online.